Risque cyber chez les fournisseurs : un enjeu devenu stratégique pour les directions Achats

Parce qu’une seule cyberattaque peut aujourd’hui paralyser une chaîne de production entière, identifier les vulnérabilités cyber chez ses fournisseurs n’est plus une option. C’est désormais un levier stratégique, à la croisée des enjeux de continuité d’activité, de conformité et de résilience des opérations.

Des chiffres qui parlent d’eux-mêmes

Entre 2021 et 2023, les interruptions d’activité causées par des cyberattaques ciblant les fournisseurs ont bondi de 45 % (source : Gartner). Ce chiffre, en forte croissance, illustre la vulnérabilité croissante des chaînes d’approvisionnement face aux cybermenaces. En réponse, les entreprises adaptent leur stratégie : les budgets dédiés à la gestion des cyber-risques tiers (TCPRM) ont progressé de 65 % sur la même période. Cette dynamique traduit une prise de conscience : le risque cyber est devenu systémique.

D’ailleurs, 42 % des directions Achats positionnent désormais le cyber comme le 2e risque majeur à horizon 2025, selon l’étude AgileBuyer CAN. Ce n’est plus un sujet réservé aux DSI ou aux RSSI, mais un enjeu transverse qui mobilise aussi les fonctions opérationnelles.

Les conséquences économiques sont tout aussi parlantes : en 2024, les cyberattaques ont coûté près de 130 milliards d’euros à la France. Une part significative de ces attaques s’est infiltrée par des tiers moins protégés, souvent hors du périmètre direct des systèmes d’information de l’entreprise. D’où l’impérieuse nécessité de renforcer la visibilité et la maîtrise du risque chez les partenaires externes.

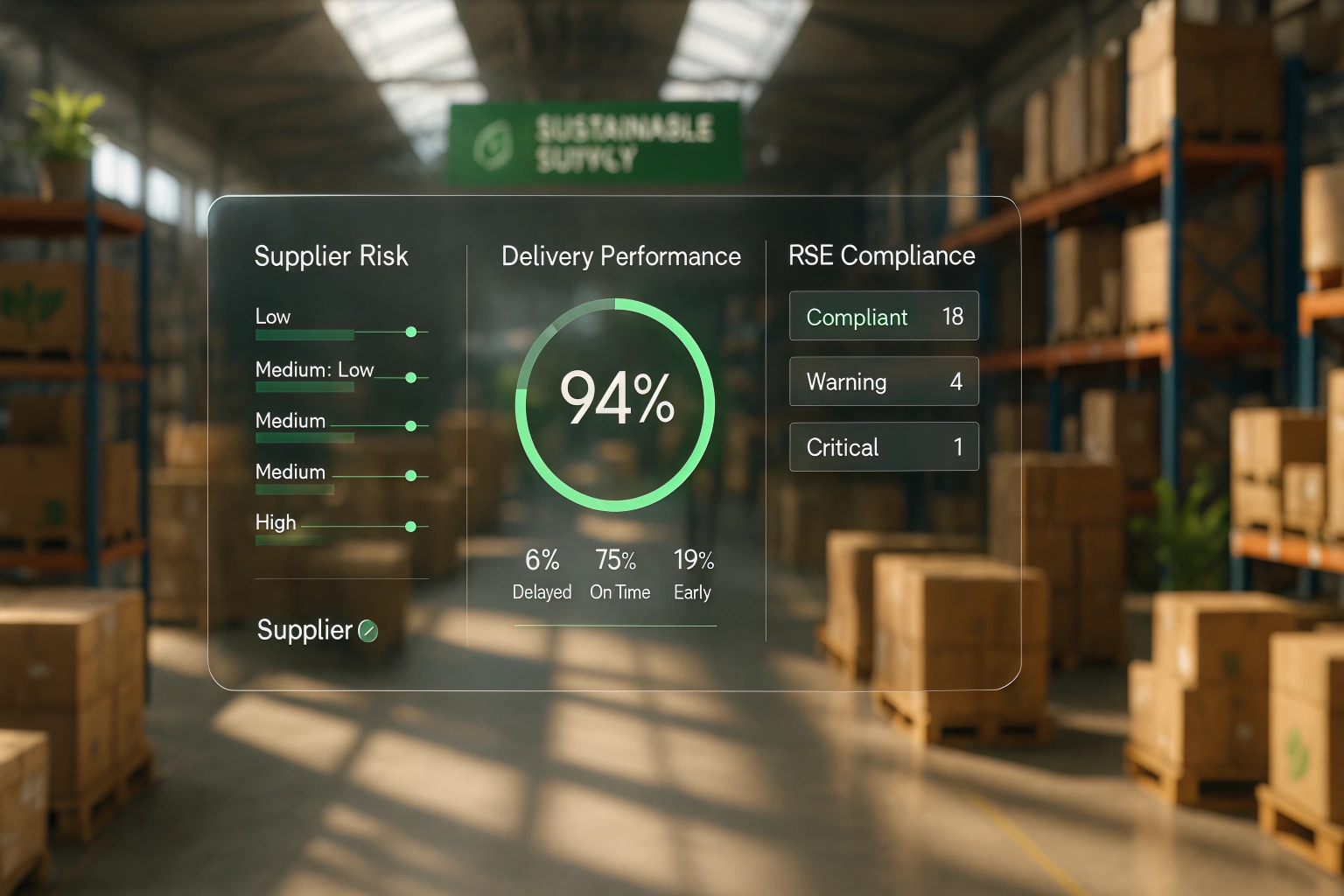

Maturité cyber : un indicateur clé dans la gestion des tiers

Évaluer la maturité en cybersécurité de ses fournisseurs devient un pilier de toute stratégie de gestion des risques tiers. Cela signifie analyser leur posture de sécurité, leur niveau de préparation, leur capacité à détecter et répondre aux incidents, ou encore leur conformité à des référentiels comme l’ISO 27001 ou le NIS2 à venir.

Cette évaluation ne vise pas à exclure, mais à mieux connaître, accompagner, prioriser. Elle permet de cartographier les niveaux de risque, de prévoir des plans de repli ou de continuité et d’anticiper des ruptures critiques en cas de défaillance d’un partenaire.

Intégrée dans un dispositif de TPCRM (Third-Party Cyber Risk Management), cette approche prend une toute autre dimension : automatisation des relances, analyse dynamique des signaux faibles, visualisation des zones à risque, et alignement des évaluations avec les enjeux métiers. Loin d’être une surcharge, le TPCRM devient un accélérateur de résilience collective.

Pour les achats, un nouveau levier de sécurisation et de pilotage

Le rôle des directions Achats évolue. Elles ne sont plus uniquement garantes de la performance économique, mais aussi de la robustesse de la supply chain face aux menaces extérieures. Intégrer le risque cyber dans l’évaluation des fournisseurs, c’est gagner en maîtrise, en réactivité et en crédibilité vis-à-vis des parties prenantes internes comme externes.

Adosser le risque Cyber au coté des autres risques tels que le la défaillance financière, l’engagement RSE ou encore la maturité sur l’anti-corruption revêt d’une démarche globale qui nécessite une solution unique d’orchestration des parcours liée à ces risques.

Cela se traduit par :

- Une cartographie continue des tiers à haut risque,

- Des alertes automatisées en cas de vulnérabilité détectée,

- Un pilotage global de la maturité cyber de l’écosystème partenaires via des tableaux de bord adaptés.

Ce changement de posture implique aussi une collaboration renforcée entre les Achats, la Sécurité IT, la Conformité et la Direction Générale. Ensemble, ils construisent une stratégie de cybersécurité partagée, pilotée, et alignée sur les enjeux business.

La cybersécurité ne s’arrête plus aux portes de l’entreprise. Elle s’étend à chaque maillon de la chaîne de valeur. Dans un monde interconnecté, le maillon le plus faible peut devenir la faille d’entrée majeure.

C’est pourquoi mettre en place un dispositif structuré de pilotage du risque cyber chez les tiers n’est plus une bonne pratique, mais un impératif. Plus vous identifiez tôt les vulnérabilités, plus vous protégez vos opérations, vos clients et votre réputation.

Envie d’aller plus loin ?

Lors de notre webinaire de juin, nos experts ont partagé des retours d’expérience concrets, des indicateurs clés et des leviers d’action pour renforcer la cybersécurité dans vos relations fournisseurs.

Un concentré de bonnes pratiques à ne pas manquer !

Ces articles pourraient vous intéresser

-

10 février 2025Comment les solutions de TPRM et de TPGRC transforment le secteur de la distribution et du retail en 2025SecteurLe secteur du retail et de la distribution joue un rôle crucial dans l’économie française, orchestrant une vaste réseau de sous-traitants et de fournisseurs. Ces acteurs participent à la gestion de la chaîne d’approvisionnement et à l’expérience client finale. Parmi eux, les installateurs et les livreurs représentent des maillons critiques de la chaîne de valeur. […]

10 février 2025Comment les solutions de TPRM et de TPGRC transforment le secteur de la distribution et du retail en 2025SecteurLe secteur du retail et de la distribution joue un rôle crucial dans l’économie française, orchestrant une vaste réseau de sous-traitants et de fournisseurs. Ces acteurs participent à la gestion de la chaîne d’approvisionnement et à l’expérience client finale. Parmi eux, les installateurs et les livreurs représentent des maillons critiques de la chaîne de valeur. […]Lire plus

-

02 mai 2025Évaluation cybersécurité des partenaires tiers : conformité NIS 2 et DORASecteurOptimisez votre gouvernance tiers face aux exigences NIS 2 et DORA. Découvrez l'expertise multi-réglementaire pour sécuriser votre chaîne d'approvisionnement.

02 mai 2025Évaluation cybersécurité des partenaires tiers : conformité NIS 2 et DORASecteurOptimisez votre gouvernance tiers face aux exigences NIS 2 et DORA. Découvrez l'expertise multi-réglementaire pour sécuriser votre chaîne d'approvisionnement.Lire plus

-

07 mai 2025Automatisation du reporting CSRD : guide pour une conformité optimiséeSecteurL’entrée en vigueur de la directive européenne CSRD révolutionne l’approche des entreprises en matière de reporting de durabilité. Cette transformation réglementaire impose aux organisations d’évaluer et de documenter rigoureusement les pratiques ESG de leurs partenaires externes, créant de nouveaux défis en termes de collecte de données et de conformité réglementaire. Comment la CSRD transforme l’évaluation […]

07 mai 2025Automatisation du reporting CSRD : guide pour une conformité optimiséeSecteurL’entrée en vigueur de la directive européenne CSRD révolutionne l’approche des entreprises en matière de reporting de durabilité. Cette transformation réglementaire impose aux organisations d’évaluer et de documenter rigoureusement les pratiques ESG de leurs partenaires externes, créant de nouveaux défis en termes de collecte de données et de conformité réglementaire. Comment la CSRD transforme l’évaluation […]Lire plus

-

09 juin 2025Optimisation des outils d’évaluation ESG : améliorez vos processus fournisseursSecteurDiagnostic, rationalisation des critères, automatisation : découvrez les étapes concrètes pour transformer vos processus ESG actuels. Exemples sectoriels inclus.

09 juin 2025Optimisation des outils d’évaluation ESG : améliorez vos processus fournisseursSecteurDiagnostic, rationalisation des critères, automatisation : découvrez les étapes concrètes pour transformer vos processus ESG actuels. Exemples sectoriels inclus.Lire plus