Maturité cyber fournisseurs : évaluer sans audit sur site et piloter le risque tiers

Pourquoi l’audit cyber sur site ne peut plus être la norme

Pendant longtemps, l’audit cyber sur site a été considéré comme le standard de référence pour évaluer la posture de sécurité des fournisseurs. Entretiens avec les équipes, revue des processus, analyse documentaire et inspection des infrastructures permettaient d’obtenir une vision détaillée, mais ponctuelle, de la maturité cyber d’un tiers.

Aujourd’hui, ce modèle atteint ses limites. Les organisations opèrent désormais au sein d’écosystèmes fournisseurs vastes, internationaux et fortement interconnectés. Auditer chaque prestataire sur site est devenu irréaliste, tant sur le plan budgétaire qu’opérationnel. À cela s’ajoutent la rareté des ressources cyber, la dispersion géographique des tiers et la multiplication des prestataires critiques.

Surtout, un audit sur site fournit une photographie figée, rapidement obsolète dans un contexte où la maturité cyber évolue en permanence. L’enjeu n’est donc plus de tout auditer, mais de mettre en place une évaluation cyber proportionnée, continue et alignée sur le niveau de risque réel, dans une logique de TPRM cyber moderne.

Évaluer la maturité cyber : partir de la cartographie des risques fournisseurs

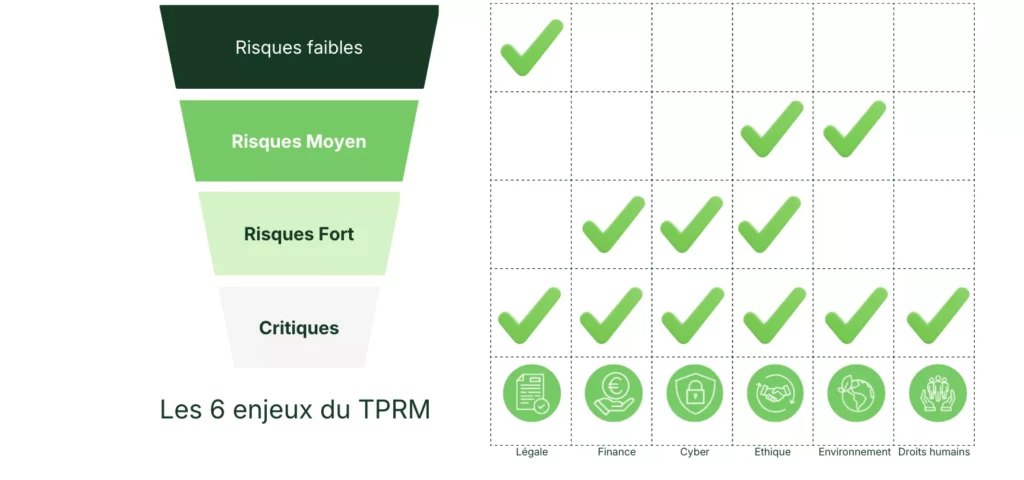

Toute démarche efficace commence par une cartographie des risques tiers. Tous les fournisseurs n’exposent pas l’entreprise au même niveau de risque cyber, et appliquer des exigences identiques serait contre-productif.

Cette cartographie repose notamment sur :

- le niveau d’accès aux systèmes d’information,

- la sensibilité des données traitées,

- la criticité opérationnelle du fournisseur,

- les dépendances technologiques,

- les contraintes réglementaires applicables (RGPD, NIS2, DORA, etc.).

Sur cette base, les fournisseurs peuvent être classés selon quatre niveaux de risque : faible, moyen, fort ou critique. Cette segmentation est essentielle : elle permet d’adapter les parcours d’évaluation cyber sans générer de surcharge inutile, ni pour les équipes internes, ni pour les partenaires tiers.

Adapter les parcours d’évaluation cyber sans audit sur site

Une fois la cartographie établie, l’évaluation de la maturité cyber doit être différenciée et proportionnée. L’erreur la plus fréquente consiste à adresser un questionnaire unique, long et générique, à l’ensemble des fournisseurs.

Fournisseurs à risque faible

Pour les fournisseurs faiblement exposés, une évaluation allégée est suffisante. Elle peut reposer sur :

- un questionnaire court centré sur les fondamentaux cyber,

- des déclarations de conformité de premier niveau,

- des contrôles ciblés sur quelques pratiques clés,

- la collecte de certifications standards lorsque pertinentes (ISO, attestations équivalentes).

L’objectif n’est pas l’exhaustivité, mais la cohérence entre le niveau de risque et l’effort de contrôle.

Fournisseurs à risque moyen

Les fournisseurs à risque moyen nécessitent une évaluation plus structurée, tout en restant hors audit sur site. Le parcours peut inclure :

- un questionnaire cyber plus détaillé,

- la collecte de documents ciblés (politiques de sécurité, gestion des incidents),

- une première analyse de maturité.

Ce niveau permet d’identifier les écarts significatifs et de prioriser les actions, sans entrer dans une logique lourde ou coûteuse.

Fournisseurs à risque fort

Pour les fournisseurs fortement exposés, l’évaluation devient un levier central du pilotage TPRM cyber. Elle s’appuie sur :

- des questionnaires alignés sur des référentiels reconnus (ISO 27001, NIST, CIS),

- la collecte de preuves structurées,

- des échanges complémentaires avec les équipes sécurité,

- des plans d’actions formalisés,

- l’intégration d’un Cyber Rating externe pour objectiver l’exposition technique.

L’objectif est de mesurer la maturité cyber réelle, et non de se limiter à une conformité déclarative.

Fournisseurs à risque critique

Les fournisseurs critiques justifient un niveau d’exigence maximal. L’évaluation hors site reste le socle, mais peut être complétée, lorsque nécessaire, par des contrôles renforcés ou un audit sur site ciblé.

L’audit devient alors une exception justifiée, intégrée dans une stratégie globale et priorisée.

Mesurer la maturité cyber : aller au-delà des questionnaires

Même bien conçus, les questionnaires présentent une limite majeure : la subjectivité. Les réponses sont déclaratives, parfois interprétées différemment selon les fournisseurs, et difficiles à comparer objectivement.

C’est pourquoi l’évaluation de la maturité cyber sans audit sur site repose sur la combinaison de plusieurs sources, afin de croiser déclaratif et signaux observables.

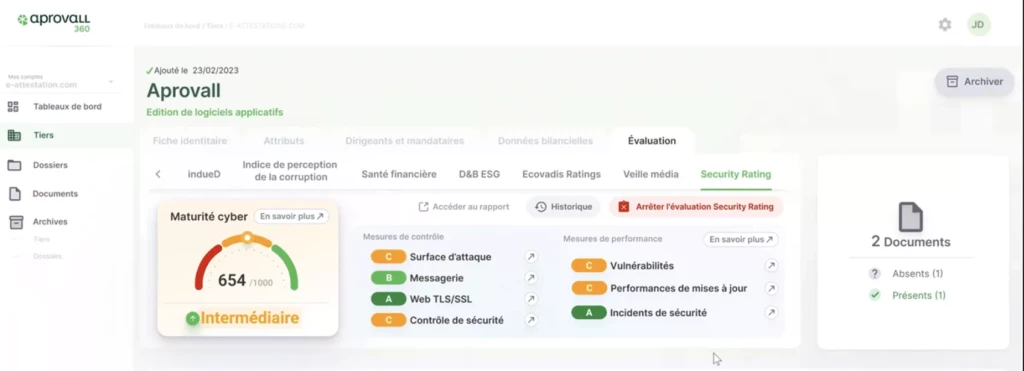

Les Cyber Ratings comme indicateurs objectifs de maturité

Les Cyber Ratings apportent une lecture externe et factuelle de la posture cyber des fournisseurs. Ils s’appuient sur l’analyse de signaux techniques observables, tels que :

- l’exposition des actifs sur Internet,

- les vulnérabilités connues,

- les pratiques de configuration,

- l’historique d’incidents publics.

Intégrés dans une démarche TPRM, ces scores permettent de :

- compléter et challenger les évaluations déclaratives,

- détecter les écarts entre discours et réalité technique,

- comparer objectivement les fournisseurs,

- déclencher des alertes en cas de dégradation.

Ils constituent un complément indispensable pour évaluer la maturité cyber sans recourir systématiquement à l’audit sur site.

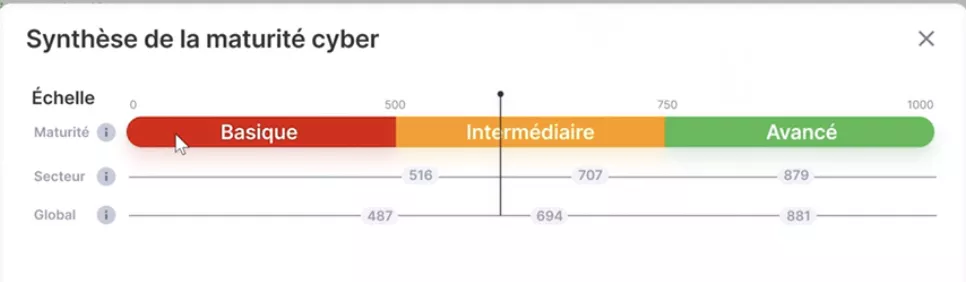

Classer les fournisseurs selon leur niveau de maturité cyber

En croisant questionnaires, documents et Cyber Ratings, il devient possible de positionner les fournisseurs selon des niveaux de maturité cyber, observables dans la durée :

- Maturité élevée : gouvernance structurée, pratiques démontrables, amélioration continue.

- Maturité intermédiaire : socle solide, mais encore partiel.

- Maturité faible à moyenne : pratiques ponctuelles, gouvernance limitée.

- Maturité faible : conformité minimale, forte exposition potentielle.

Cette classification permet de passer d’une logique de contrôle à une logique de pilotage de la maturité cyber.

Faire progresser la maturité cyber sans audit sur site

Évaluer ne suffit pas : encore faut-il accompagner la progression. Dans une démarche TPRM cyber, la sensibilisation et l’accompagnement des fournisseurs deviennent des leviers clés.

Selon le niveau de maturité identifié, les actions peuvent inclure :

- la mise à disposition de guides de bonnes pratiques,

- des webinaires ou sessions d’information,

- un accompagnement progressif pour les fournisseurs critiques,

- la définition de trajectoires de montée en maturité.

Cette approche favorise des améliorations concrètes sans recourir à des audits systématiques.

Vers une évaluation continue et évolutive de la maturité cyber

La maturité cyber d’un fournisseur n’est jamais figée. Changements organisationnels, évolutions technologiques ou turnover des équipes peuvent rapidement modifier la posture de sécurité.

Sans audit sur site, il reste possible de mettre en place un suivi continu, fondé sur :

- des réévaluations périodiques automatisées,

- la mise à jour des Cyber Ratings,

- des alertes en cas de dégradation significative,

- l’historisation des scores et des plans d’actions.

Cette approche permet aux équipes cyber, risques et achats de prioriser leurs efforts et de concentrer les ressources là où l’impact est réel.

Evaluer sans auditer davantage, piloter plus efficacement

Évaluer le niveau de maturité cyber des fournisseurs sans audit sur site n’est ni un compromis, ni une approximation. C’est une évolution nécessaire, alignée avec les principes du TPRM moderne.

En combinant cartographie des risques, parcours d’évaluation proportionnés, questionnaires structurés et Cyber Ratings, les organisations obtiennent une vision fiable, comparable et évolutive de la posture cyber de leurs fournisseurs.

L’enjeu n’est plus d’auditer davantage, mais de mieux évaluer, mieux prioriser et mieux piloter la maturité cyber dans la durée — pour renforcer durablement la résilience de l’écosystème tiers.

Passez à une gestion proactive dès aujourd’hui !

Avec Aprovall360, bénéficiez d’une solution intuitive et puissante, adaptée aux exigences des secteurs les plus réglementés. Ne subissez plus les risques : anticipez-les, mesurez-les et pilotez-les en toute confiance.

Ces articles pourraient vous intéresser

-

13 février 2026Évaluer le risque cyber chez les fournisseurs : pourquoi et comment transformer vos pratiques ?CyberRisque cyber fournisseurs : limites des questionnaires, nouveaux standards (NIS2/DORA) et leviers TPRM pour automatiser, fiabiliser et mutualiser l’évaluation à grande échelle.

13 février 2026Évaluer le risque cyber chez les fournisseurs : pourquoi et comment transformer vos pratiques ?CyberRisque cyber fournisseurs : limites des questionnaires, nouveaux standards (NIS2/DORA) et leviers TPRM pour automatiser, fiabiliser et mutualiser l’évaluation à grande échelle.Lire plus

-

10 février 2026Risques cyber tiers : intégrer le TPRM dans votre cartographie des risquesCyberComment intégrer les risques cyber des tiers dans votre cartographie globale : score de cyber risque, criticité TPRM, matrice de priorisation et pilotage continu.

10 février 2026Risques cyber tiers : intégrer le TPRM dans votre cartographie des risquesCyberComment intégrer les risques cyber des tiers dans votre cartographie globale : score de cyber risque, criticité TPRM, matrice de priorisation et pilotage continu.Lire plus

-

14 février 2026Cybersécurité des tiers : qui doit piloter (DSI, RSSI, Achats ou Conformité) ?CyberDSI, RSSI, Achats, Conformité : qui pilote la cybersécurité des tiers ? Rôles, limites et modèle de gouvernance TPRM pour un pilotage partagé et durable.

14 février 2026Cybersécurité des tiers : qui doit piloter (DSI, RSSI, Achats ou Conformité) ?CyberDSI, RSSI, Achats, Conformité : qui pilote la cybersécurité des tiers ? Rôles, limites et modèle de gouvernance TPRM pour un pilotage partagé et durable.Lire plus

-

16 février 2026TPRM cyber : centraliser preuves & audits fournisseursCyberComment une plateforme TPRM centralise preuves, audits et questionnaires cyber des fournisseurs, améliore la traçabilité et pilote la maturité cyber dans le temps (NIS2, DORA, RGPD).

16 février 2026TPRM cyber : centraliser preuves & audits fournisseursCyberComment une plateforme TPRM centralise preuves, audits et questionnaires cyber des fournisseurs, améliore la traçabilité et pilote la maturité cyber dans le temps (NIS2, DORA, RGPD).Lire plus